实战系列说明

实战系列,每个星期一发送一到两篇,预计18篇左右,整理跟排版都需要时间,博主也只是业余时间写写技术文档,请大家见谅,大家觉得不错的话,可以推荐给朋友哦,博主会努力推出更好的系列文档的,点击上面可以查看汇总文档。如果大家有任何疑问或者文中有错误跟疏忽的地方,欢迎大家留言指出,博主看到后会第一时间修改,谢谢大家的支持,更多技术文章尽在网络之路博客,http://ccieh3c.com。

拓扑

拓扑可以保存到本地,然后扩大查看,这样才能看的更清楚。(拖动到新窗口打开即可)

无线需要部署的安全技术

说明:端口隔离技术,在无线上面部署是非常有必要的,因为通常情况下,无线的客户端之间没必要互访,而且也保证了安全行,但是端口隔离技术实施,是根据隧道转发情况来决定的。

直接转发模式

说明:在直接转发模式下直接在服务集下开启 user-isolate

隧道转发模式

在隧道转发模式下开启端口隔离则是在,WLAN-ESS下开启。port-isolate enable

(2)DHCP Snooping、DAI、ip source guead功能

该功能的作用跟优先是一样的,可以在对应的服务集下开启。

[AC6605-wlan-view]service-set id 0

[AC6605-wlan-service-set-open]dhcp snooping

[AC6605-wlan-service-set-open]dai enable

[AC6605-wlan-service-set-open]ip source guard enable

(3)DHCP 信任功能

说明:它的作用跟DHCP Snooping一样,但是无线这边,DHCP Snooping是在AC上面生成,而AP不能有效的控制,而该命令则是让AP只信任上行接口。这样的话用户那边有私接DHCP 服务器也不会获取到地址。

[AC6605-wlan-service-set-open]dhcp trust port

(4)隐藏SSID

说明:该功能在有得时候需要,可以根据自己情况决定

服务集下:[AC6605-wlan-service-set-open]ssid-hide

(5)STA白名单与黑名单功能

说明:非常类似于MAC认证功能,当客户端连接到网络的时候,AC会检查该客户端的MAC地址是否在该列表中,如果在则允许或者拒绝登陆。

[AC6605]wlan

[AC6605-wlan-view]sta-whitelist-profile name test

[AC6605-wlan-whitelist-prof-test]sta-mac 1231-1123-3333

[AC6605-wlan-view]service-set id 0

[AC6605-wlan-service-set-open]sta-access-mode whitelist

[AC6605-wlan-service-set-open]sta-whitelist-profile name test

说明:上面配置的是白名单,也就是只允许规定的MAC地址进行登陆,其余的都拒绝

黑名单的定义是一样的,把whitelist改为blacklist,黑名单的意思就是说黑名单里面的不允许登陆,其余的都可以。

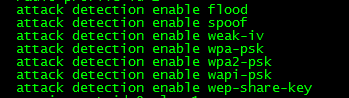

(6)AP攻击检测功能【暴力破解、泛洪等功能】

[AC6605-wlan-view]ap 1 radio 0

[AC6605-wlan-radio-1/0]attack detection enable all

开启攻击检测功能,可以单独开启某一个。

(7)ACL的应用

说明:有时候我们希望控制某一个服务集内的用户不能访问某些资源,我们可以在服务集下调用列表

可以在服务集下调用 traffic-filter inbound acl 3000,它会下发给AP。

如果是隧道转发模式的话,则在WLAN-ESS接口调用。

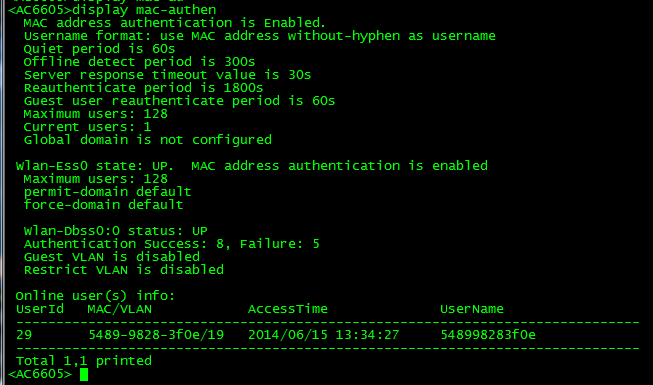

(8)无线MAC认证功能

说明:在有时候我们希望这用对客户的PC做确认,用MAC地址进行认证登陆,而认证方式则Open的,那么我们需要开启MAC认证功能,该功能对客户来说是透明的,也就是说客户只要MAC地址符合了要求,则看起来没有经过认证的样子,直接关联登陆了,而不在对应的列表内的话,则直接关联不上。

(1)直接调用之前的Open的策略

说明:之前有策略存在,所以这里直接调用即可,先把服务集在ap 1中去掉。

(2)开启MAC地址功能

[AC6605]mac-authen

(3)WLAN-ESS接口开启mac-auth功能

[AC6605]interface Wlan-Ess 0

[AC6605-Wlan-Ess0]mac-authentication enable

[AC6605-Wlan-Ess0]force-domain default

[AC6605-Wlan-Ess0]permit-domain default

说明:这里在WLAN-ESS接口开启MAC认证,并且必须指定从哪个域来的,然后允许。

(4)本地定义用户名密码。

[AC6605]aaa

[AC6605-aaa]local-user 548998283f0e password cipher 548998283f0e

说明:注意转换为小写。

(5)调用在服务集下【调用WLAN-ESS】

说明:直接调用在WLAN-ES下就行了

(6)下放业务

[AC6605-wlan-view]commit all

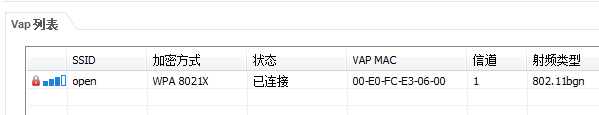

(7)结果测试

已经成功了。有正常认证的。

(9)dot1x方式认证【不支持本地,必须Radius服务器的PEAP】

说明:dot1x的方式就是用用户名密码进行验证。

(1)需要修改的地方

[AC6605]wlan

[AC6605-wlan-view]ap 1 r 0

[AC6605-wlan-radio-1/0]undo service-set id 0

[AC6605-wlan-view]security-profile id 0

[AC6605-wlan-sec-prof-test]security-policy wpa

[AC6605-wlan-sec-prof-test]wpa authentication-method dot1x peap encryption-method ccmp

(2)开启dot1x认证

[AC6605]dot1x enable

(3)修改WLAN-ESS接口

[AC6605]interface Wlan-Ess 0

[AC6605-Wlan-Ess0]undo mac-authentication enable

[AC6605-Wlan-Ess0]dot1x-authentication enable

[AC6605-Wlan-Ess0]dot1x authentication-method eap

[AC6605-Wlan-Ess0]force-domain ccieh3c.taobao.com

[AC6605-Wlan-Ess0]permit-domain ccieh3c.taobao.com

说明:目前AC是不支持本地dot1x的,所以必须Radius服务器。这里信任该域,后续用Radius进行认证的域

(4)下放业务

[AC6605]wlan

[AC6605-wlan-view]ap 1 r 0

[AC6605-wlan-radio-1/0]service-set id 0

[AC6605-wlan-radio-0/0]com ap 1

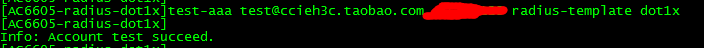

(5)Radius服务器定义,与AAA,Domain

[AC6605]radius-server template dot1x

[AC6605-radius-dot1x]radius-server authentication 192.168.2.253 1812

[AC6605-radius-dot1x]radius-server shared-key test

[AC6605-radius-dot1x]undo radius-server user-name domain-included

[AC6605]aaa

[AC6605-aaa]authentication-scheme dot1x

[AC6605-aaa-authen-dot1x]authentication-mode radius

[AC6605-aaa]domain ccieh3c.taobao.com

[AC6605-aaa-domain-ccieh3c.taobao.com]authentication-scheme dot1x

[AC6605-aaa-domain-ccieh3c.taobao.com]radius-server dot1x

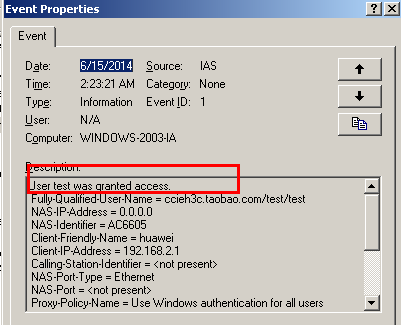

(6)测试AAA能否通过

注意:之前已经开过密码存储功能,默认情况下AD或者Windows的不允许CHAP可逆的。需要单独开启。

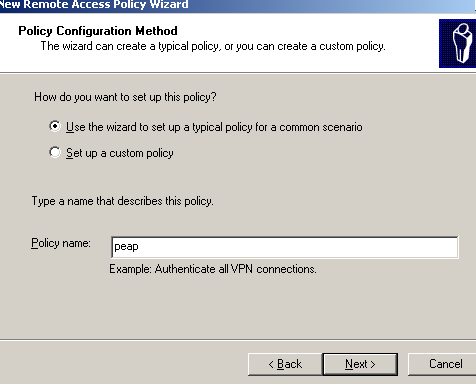

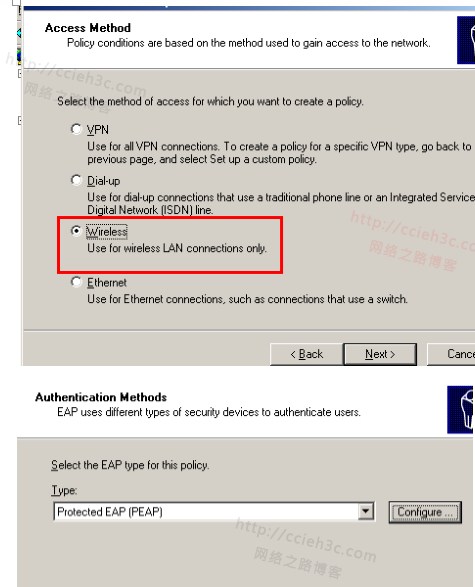

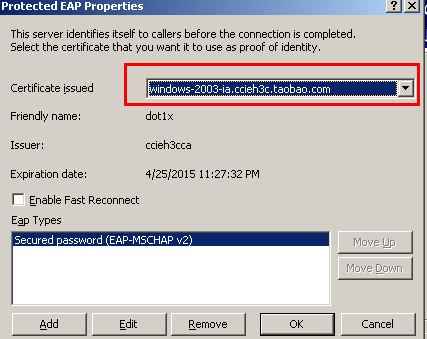

(7)定义Radius策略

说明:PEAP需要一个证书的,所以必须向CA服务器申请一张,计算机证书。【如果是独立的IAS,可以用自签名的或者是找独立CA申请一张,如果是域环境的话,可以直接在企业级CA中下放即可。或者通过MMC申请】

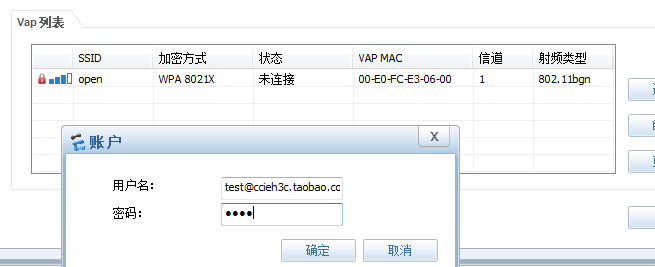

(8)测试结果

总结:有线与无线的环境部署有点差别,另外无线支持PEAP或者TLS,而有线支持MD5等功能,另外注意PEPA是需要服务器证书的,可以自签名或者是找CA申请,该步骤我省略了,如果不懂的朋友,可以参考购买的案例里面的,dot1x部分有详细的讲解。另外该无线的AP与客户端是用模拟器模拟的,所以效果没有真机的好,将会在dot1x案例部分补充真机的部分,因为现在真机AP还没到,所以只能用模拟器模拟下效果,作用是一样的。

9、安全技术部署总结

说明:在之前部署过多个安全技术,并不一定全部需要部署的,因为部署安全机制会对设备来说是有性能影响的,因为要处理报文,要监控。如果只是想防止ARP与病毒攻击这些的话,那么只需要部署端口隔离技术即可,如果想客户只能通过DHCP 服务器获取地址,不能私自修改IP的话,那么需要部署DHCP Snooping+DAI+ip source guead功能。 至于MAC地址认证与dot1x认证的话,可以有效的控制终端接入,只允许合法的用户进入到内网。

学习必备软件(模拟器等)

学习视频系列(总有您想要的)

Book与实验手册(从初级到高级)

数通系列(路由交换 无线、防火墙VPN等)

实战系列(最贴近企业需求的案例)

想第一时间收到最新更新内容吗,点击获取~~~[/v_act]