实战系列说明

实战系列,每个星期一发送一到两篇,预计18篇左右,整理跟排版都需要时间,博主也只是业余时间写写技术文档,请大家见谅,大家觉得不错的话,可以推荐给朋友哦,博主会努力推出更好的系列文档的,点击上面可以查看汇总文档。如果大家有任何疑问或者文中有错误跟疏忽的地方,欢迎大家留言指出,博主看到后会第一时间修改,谢谢大家的支持,更多技术文章尽在网络之路博客,http://ccieh3c.com。

拓扑

拓扑可以保存到本地,然后扩大查看,这样才能看的更清楚。(拖动到新窗口打开即可)

VPN部署【L2TP Over ipsec】

说明:在VPN上面,我们希望与分部建立VPN,保证与分部的财务部正常通信,另外还提供L2TP Over ISPEC功能,方便远程接入访问内部服务器等。当然我们也可以做详细的控制,根据需求而定。

9.5.1 部署L2TP over ipsec功能

[USG-GW]aaa

[USG-GW-aaa]local-user ccieh3c password cipher ccieh3c

[USG-GW-aaa]local-user ccieh3c service-type ppp

说明:定义了一个用户名与密码。

(2)定义地址池

[USG-GW-aaa]ip pool 1 192.168.24.2 192.168.24.254

说明:防火墙的地址池在AAA下定义的,定义了一个网段为192.168.24.0

(3)定义虚拟模板

[USG-GW]interface Virtual-Template 1

[USG-GW-Virtual-Template1]ip address 192.168.24.1 24

[USG-GW-Virtual-Template1]ppp authentication-mode chap

[USG-GW-Virtual-Template1]remote address pool 1

说明:这里定义了 一个地址,然后定义认证方式与调用地址池。

(4) 开启L2TP功能

[USG-GW]l2tp enable

[USG-GW]l2tp-group 1

[USG-GW-l2tp1]allow l2tp virtual-template 1

[USG-GW-l2tp1]undo tunnel authentication

说明:该功能开启了L2TP功能,并且调用了虚拟模板,不过注意的是一定要关闭隧道认证,因为那是给硬件客户端用的。

(5)IKE定义

[USG-GW]ike proposal 10

[USG-GW-ike-proposal-10]encryption-algorithm 3des-cbc

[USG-GW-ike-proposal-10]dh group2

[USG-GW]ike peer l2tp

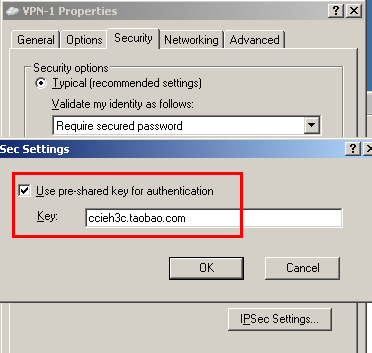

[USG-GW-ike-peer-l2tp]pre-shared-key ccieh3c.taobao.com

[USG-GW-ike-peer-l2tp]ike-proposal 10

[USG-GW-ike-peer-l2tp]undo version 2

说明:定义了一个IKE的策略,不使用默认的,这样无论是移动客户端还是PC都可以拨入,然后定义了一个对等体,定义了 预共享密钥,关联Proposal,注意关闭V2,L2TP要用V1搞定。

(6)IPSEC定义

[USG-GW]ipsec proposal l2tp

[USG-GW-ipsec-proposal-l2tp]encapsulation-mode transport

[USG-GW-ipsec-proposal-l2tp]esp authentication-algorithm sha1

[USG-GW-ipsec-proposal-l2tp]esp encryption-algorithm 3de

说明:定义了一个IPSEC策略,并且定义一个模式必须为transport,然后策略建议是3DES与SHA1,方便主流的操作系统协商。

(7)ACL定义【必须匹配】

[USG-GW] acl 3003

[USG-GW-acl-adv-3003]rule permit udp source-port eq 1701

说明:IPSEC下面必须用ACL配置。匹配的是L2TP的端口号

(8)定义动态策略 ISPEC模板

[USG-GW]ipsec policy-template l2tp 1000

[USG-GW-ipsec-policy-template-l2tp-1000]security acl 3003

[USG-GW-ipsec-policy-template-l2tp-1000]ike-peer l2tp

[USG-GW-ipsec-policy-template-l2tp-1000]proposal l2tp

说明:定义一个动态策略IPSEC模板,因为L2TP的拨入是提供给任何人拨入的,所以不知道具体地址,必须用动态来配置。

(9)定义静态策略模板关联动态,调用在接口

[USG-GW]ipsec policy vpn_1 1000 isakmp template l2tp

[USG-GW]ipsec policy vpn_2 1000 isakmp template l2tp

说明:必须关联2个ipsec policy,。

[USG-GW]int g0/0/1

[USG-GW-GigabitEthernet0/0/1]ipsec policy vpn_1

[USG-GW-GigabitEthernet0/0/1]int g0/0/2

[USG-GW-GigabitEthernet0/0/2]ipsec policy vpn_2

说明:在接口调用,因为一个接口只能调用一个IPSEC 策略,所以这里定义了2个。

(10)创建Zone,关联虚拟接口

[USG-GW]firewall zone name l2tp

[USG-GW-zone-l2tp]set priority 30

[USG-GW-zone-l2tp]add interface Virtual-Template 1

(11)放行内网到VPN,VPN到内网的流量

[USG-GW]firewall packet-filter default permit interzone trust l2tp

说明:这里建议单独用一个Zone关联虚拟VPN接口,然后呢,双向放行该Zone的策略,这样的话,不会影响其他流量。

(12)VPN需要放行的流量

[USG-GW]policy interzone isp_dx local inbound

[USG-GW-policy-interzone-local-isp_dx-inbound]policy 0

[USG-GW-policy-interzone-local-isp_dx-inbound-0]policy service service-set udp esp l2tp

[USG-GW-policy-interzone-local-isp_dx-inbound-0]policy destination 202.100.1.2 0

[USG-GW-policy-interzone-local-isp_dx-inbound-0]action permit

[USG-GW]policy interzone isp_lt local inbound

[USG-GW-policy-interzone-local-isp_lt-inbound]policy 0

[USG-GW-policy-interzone-local-isp_lt-inbound-0]policy service service-set udp esp l2tp

[USG-GW-policy-interzone-local-isp_lt-inbound-0]policy destination 61.128.1.2 0

[USG-GW-policy-interzone-local-isp_lt-inbound-0]action permit

说明:放行isp_dx 、isp_lt到Local的流量,包括ESP UDP L2TP流量,因为L2TP与IPSEC都需要经过这些流量,默认防火墙是不处理的,所以需要放行,目的地址为自身的接口地址。当然UDP可以明确指定为500。

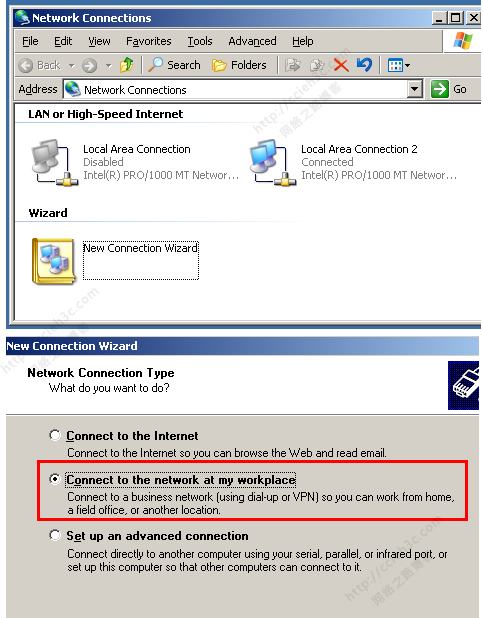

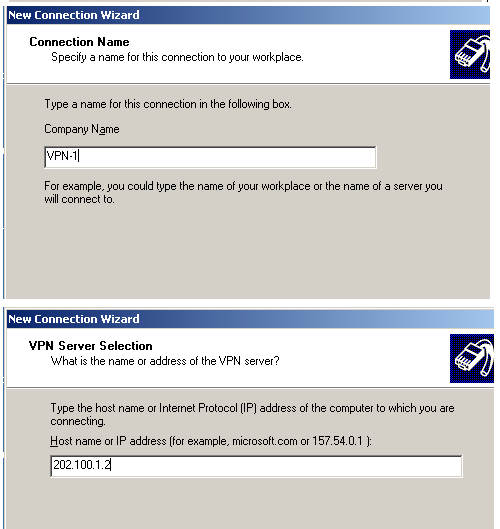

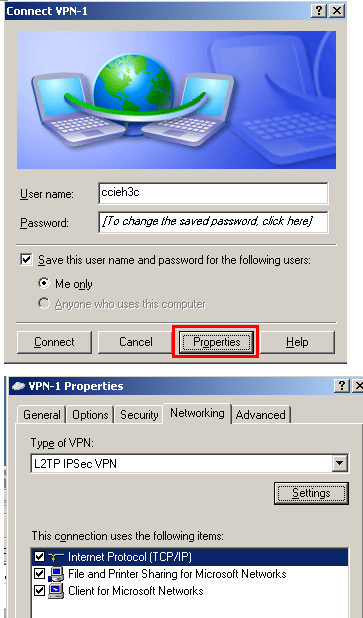

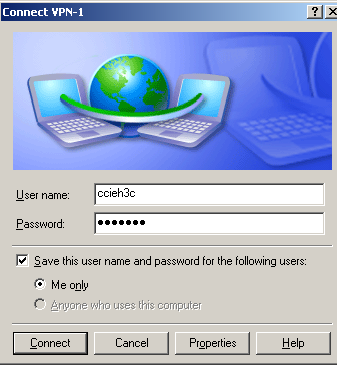

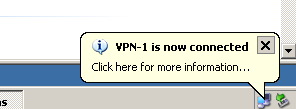

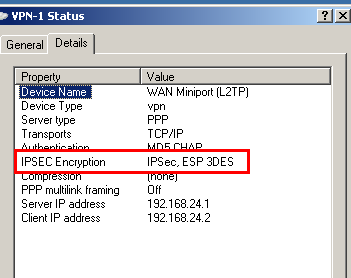

测试拨号【PC客户端与移动客户端】

已经连接上去了。

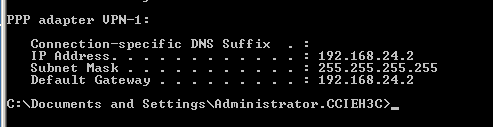

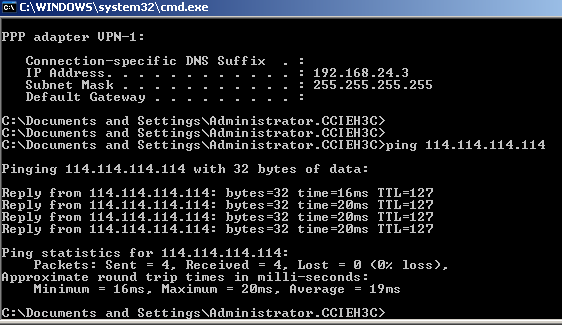

2、查看获取的IP地址

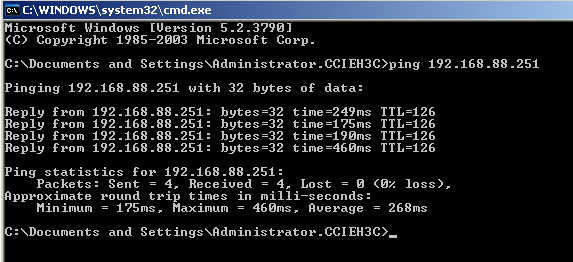

3、访问内部服务器测试

能访问到服务器。

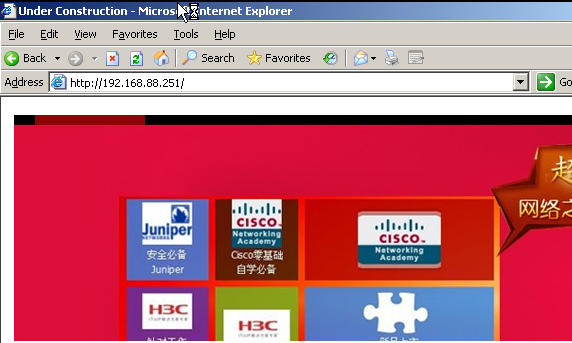

可以看到可以访问对应的服务器。

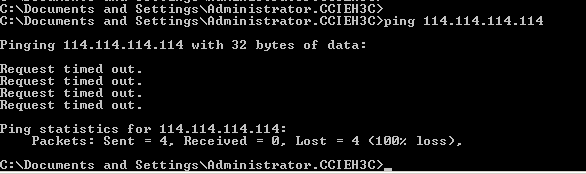

4、访问外网

5、外网访问不了的解决办法

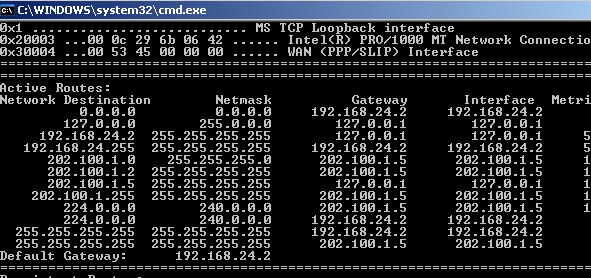

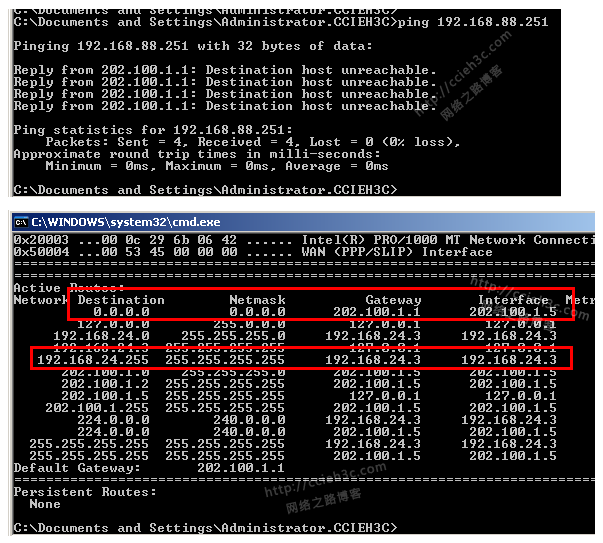

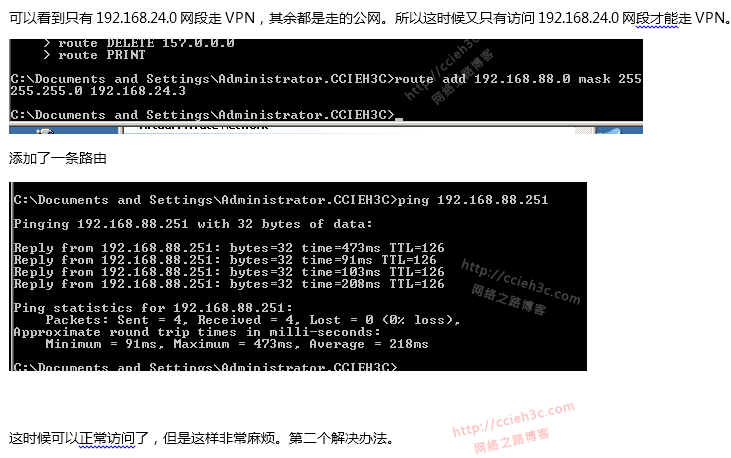

可以看到路由表,所有的流量都是发送给192.168.24.2,VPN的流量都走防火墙了,这样造成VPN的流量与访问公网的流量都走公网了。

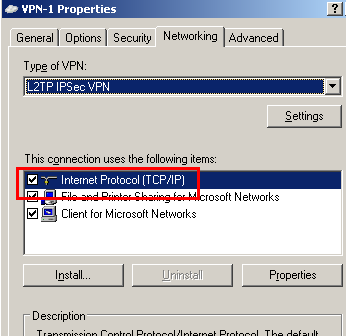

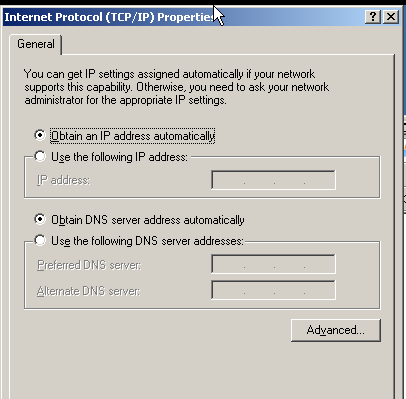

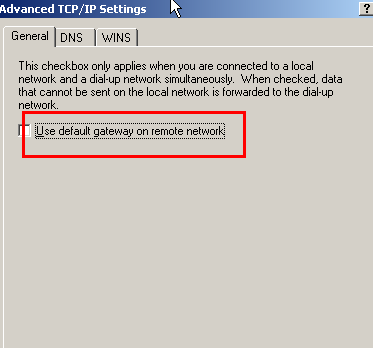

解决办法1、只让VPN的流量走VPN,其余走公网

去掉这个沟。

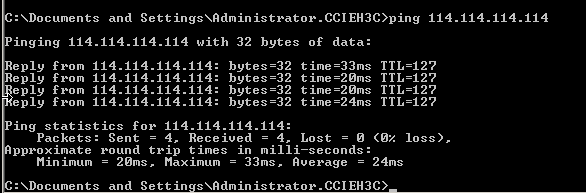

Ping 114.114.114.114没有任何问题。

但是访问内网。

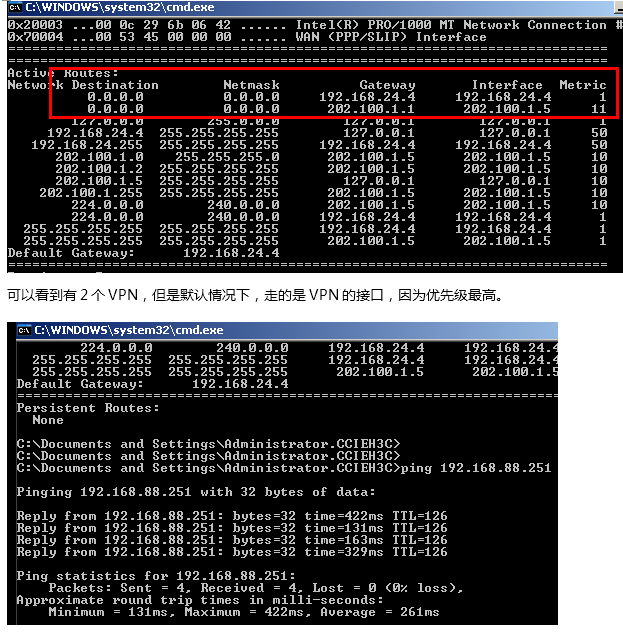

解决办法2、直接通过防火墙上网

部署NAT策略

断开VPN连接,添加默认网关

[USG-GW]policy interzone l2tp isp_dx outbound

[USG-GW-policy-interzone-l2tp-isp_dx-outbound]policy 0

[USG-GW-policy-interzone-l2tp-isp_dx-outbound-0]action permit

[USG-GW]nat-policy interzone l2tp isp_dx outbound

[USG-GW-nat-policy-interzone-l2tp-isp_dx-outbound]policy 0

[USG-GW-nat-policy-interzone-l2tp-isp_dx-outbound-0]policy source 192.168.24.0 mask 24

[USG-GW-nat-policy-interzone-l2tp-isp_dx-outbound-0]action source-nat

[USG-GW-nat-policy-interzone-l2tp-isp_dx-outbound-0]easy-ip g0/0/1

说明:这里放心哪个了L2TP访问外网的流量,并且做了一个源NAT转换。

可以看到都可以访问了。

联通端的配置

[USG-GW]policy interzone l2tp isp_lt outbound

[USG-GW-policy-interzone-l2tp-isp_lt-outbound]policy 0

[USG-GW-policy-interzone-l2tp-isp_lt-outbound-0]action permit

[USG-GW]nat-policy interzone l2tp isp_lt outbound

[USG-GW-nat-policy-interzone-l2tp-isp_lt-outbound]policy 0

[USG-GW-nat-policy-interzone-l2tp-isp_lt-outbound-0]policy source 192.168.24.0 mask 24

[USG-GW-nat-policy-interzone-l2tp-isp_lt-outbound-0]action source-nat

[USG-GW-nat-policy-interzone-l2tp-isp_lt-outbound-0]easy-ip g0/0/2

说明:最终联通也可以访问的,这里不测试了。

移动端测试【Android配置】

由于手头只有Android版本的,基于4.2的,iPhone系统设置也差不多

设置———-更多———-VPN——-创建一个L2TPover ipsec的———–密钥填写

由于不好截图,所以不能上图了,测试是没任何问题的。

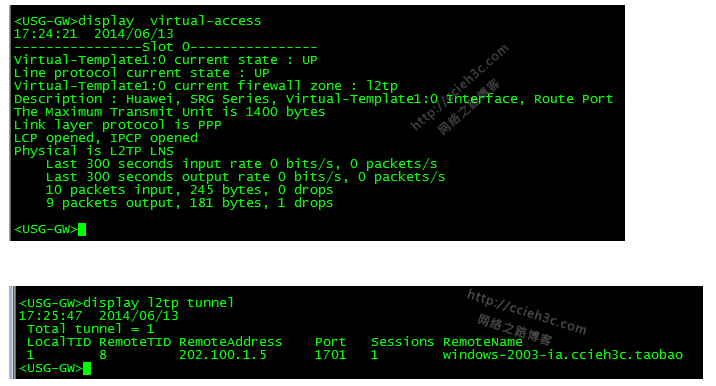

命令查看【虚拟接口】

说明

实战系列,每个星期一发送一到两篇,预计增加到20多篇左右,整理跟排版都需要时间,博主也只是业余时间写写技术文档,请大家见谅,大家觉得不错的话,可以推荐给朋友哦,博主会努力推出更好的系列文档的,谢谢大家支持!!

博客全系列文档帖子汇总

学习必备软件(模拟器等)

学习视频系列(总有您想要的)

Book与实验手册(从初级到高级)

数通系列(路由交换 无线、防火墙VPN等)

实战系列(最贴近企业需求的案例)

想第一时间收到最新更新内容吗,点击获取~~~[/v_act]