【汇总】企业网安全防范帖子

MAC地址泛洪攻击

1、2层交换机是基于MAC地址去转发数据帧的。

2、转发过程中依靠对CAM表的查询来确定正确的转发接口。

3、一旦在查询过程中无法找到相关目的MAC对应的条目,此数据帧将作为广播帧来处理。

4、CAM表的容量有限,只能储存不多的条目,当CAM表记录的MAC地址达到上限后,新的条目将不会添加到CAM表中。

基于以上原理,我们会发现一个非常有趣的现象。某台PC不断发送去往未知目的地的数据帧,且每个包的源MAC地址都不同,当这样的数据包发送的速度足够快之后,快到在刷新时间内将交换机的CAM表迅速填满。CAM表被这些伪造的MAC地址占据,真实的MA C地址条目却无法进入CAM表。那么任何一个经过交换机的正常单播数据帧都会以广播帧的形式来处理。

拓扑介绍

这里就不抓包演示,只是简单演示下,如何用BT5攻击一个交换机,使得交换机的MAC地址表溢出,填满后,它会像集线器一样工作,每个数据包都广播,这样攻击者能抓到所有的包,进行分析。

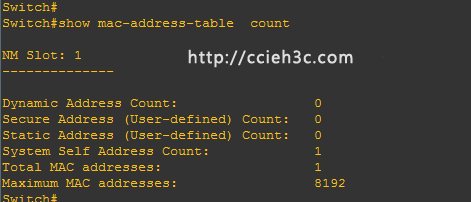

交换机正常情况下,MAC地址表并没有学习多少。

在BT5中 启用macof,这时候在看看MAC地址表的情况。

可以看到整个地址表都被填满了,而且都是从一个接口学习到的。

这时候攻击者就可以利用交换机的特性,新的数据包过来,由于MAC地址表没有对方的MAC地址,那么交换机会泛洪到除了这个收到接口以外的所有接口,包括攻击者也能收到该数据包,这样就等于暴露了所有包的信息,攻击者可以分析出自己需要的信息,比如账户信息,登陆密码,以及重要的内容等。

解决办法

端口安全,是限制接口学习MAC地址的方法,可以通过粘连动态学习,也可以手工指定,可以定义接口学习的MAC地址数量,最后定义违规的动作,比如丢弃该MAC地址的流量,不告警, 丢弃该MAC地址的流量,告警;直接关闭接口;3种处理方式

当然也可以通过mac-address-table staic 来静态指定,这个是优先于动态存入MAC地址表的,不过只能解决合法的MAC地址优先存在于MAC地址表,攻击者还是可以继续攻击MAC地址表,使得MAC地址表填满,这样还是会加重交换机的负担,并且使得查询速度变慢。

下载对应文档

关于博客资源下载说明

(1)第一种是书籍PDF与视频类,全部放在博客分享,觉得对大家学习有帮助的博主会收集好、然后以博主的经验整理分类后排序好分享出来。

(2)第二种是技术性文章与视频,全部放在公众号(网络之路博客)/B站(网络之路Blog)发布,以博主原创为主,主要分享系列为主,由浅入深的带大家了解工作中常用到的一些网络技术,当然也会分享一些比较经典的案例。

(3)分享资源有涉及到您的利益以及版权问题,请联系博主,24小时候内删除。

学习视频系列(总有您想要的)

Book与实验手册(从初级到高级)

数通系列(路由交换 无线、防火墙VPN等)

实战系列(最贴近企业需求的案例)

想第一时间收到最新更新内容吗,点击获取~~~