【汇总】DHCP原理应用文档

说明

之前已经介绍过华为交换机的DHCP的应用场景以及配置,这次介绍的是华为防火墙USG的应用场景及配置,一般在防火墙上面部署DHCP的话属于一种小型办公网络,或者soho级别的,防火墙后面接傻瓜式交换机或者是可管理的二层交换机,有多个VLAN,下面就针对这2种场景介绍如何配置,以及防火墙跟交换机配置上面的一些细节差别与注意的地方。

拓扑

说明:该场景,防火墙作为出口访问internet,然后接的傻瓜式交换机来连接下面的办公PC,属于一个简单的SOHO环境,一般在防火墙上面应用DHCP,也通常是这种情况,大点的环境则是交换机或者专门的DHCP服务器来做。

实验目标

1、防火墙初始化配置

2、DHCP配置(基于全局的配置方式)

3、防火墙策略+NAT配置,让下面PC能够访问Internet。

4、测试

1、防火墙初始化配置

接口地址配置

[HW-USG]int g0/0/1

[HW-USG-GigabitEthernet0/0/1]ip address 202.100.1.1 24

[HW-USG]int g0/0/0

[HW-USG-GigabitEthernet0/0/0]ip address 192.168.1.1 24

接口加入Zone

[HW-USG]firewall zone untrust

[HW-USG-zone-untrust]add interface g0/0/1

说明:默认情况下G0/0/0属于trust接口,而G0/0/1则不属于任何接口,所以这里必须加入对应的Zone,这里为Untrust。

2、DHCP配置(基于全局的配置方式)

开启DHCP服务

[HW-USG]dhcp enable

创建地址池

[HW-USG]dhcp server ip-pool 1

[HW-USG-dhcp-1]network 192.168.1.0 mask 24

[HW-USG-dhcp-1]gateway-list 192.168.1.1

[HW-USG-dhcp-1]dns-list 114.114.114.114

[HW-USG-dhcp-1]domain-name ccieh3c.taobao.com

[HW-USG-dhcp-1]expired day 1

[HW-USG]dhcp server forbidden-ip 192.168.1.1 192.168.1.10

说明:这里创建地址池与交换机不一样,类似于H3C的方法,另外排除地址是在全局定义的,而不是在地址池内。

[HW-USG]int g0/0/0

[HW-USG-GigabitEthernet0/0/0]dhcp select global

调用在接口下。

3、防火墙策略+NAT配置,让下面PC能够访问Internet。

[HW-USG]policy interzone trust untrust outbound

[HW-USG-policy-interzone-trust-untrust-outbound]policy 0

[HW-USG-policy-interzone-trust-untrust-outbound-0]policy source 192.168.1.0 mask 24

[HW-USG-policy-interzone-trust-untrust-outbound-0]action permit

说明:如果是21系列的话,可能存在默认策略是放行的,但是这里是55系列,是需要手工放行流量的,这里定义的是允许192.168.1.0的流量从trust进来,访问Untrust的任何流量都通过。

[HW-USG]nat-policy interzone trust untrust outbound

[HW-USG-nat-policy-interzone-trust-untrust-outbound]policy 0

[HW-USG-nat-policy-interzone-trust-untrust-outbound-0]policy source 192.168.1.0 mask 24

[HW-USG-nat-policy-interzone-trust-untrust-outbound-0]action source-nat

[HW-USG-nat-policy-interzone-trust-untrust-outbound-0]easy-ip g0/0/1

说明:这里定义从trust来的192.168.1.0/24,访问Untrust的任何流量,做源NAT转换,转换的地址是G0/0/1的接口地址,也就是通过这个来访问internet。

默认路由

[HW-USG]ip route-static 0.0.0.0 0 202.100.1.2

说明:这里配置一条默认路由指向ISP,访问外网。

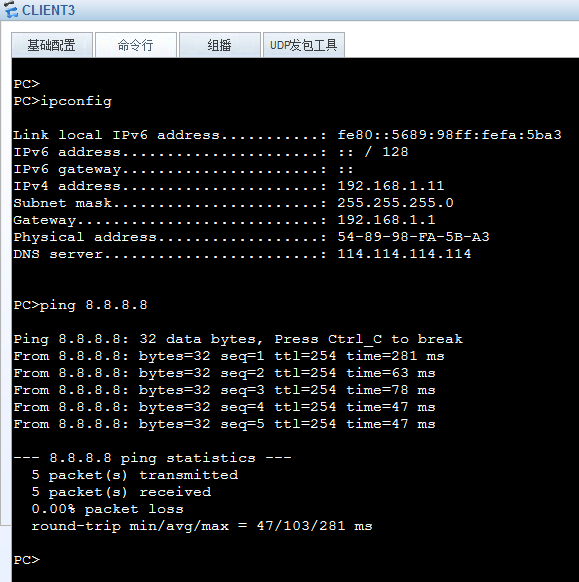

4、测试

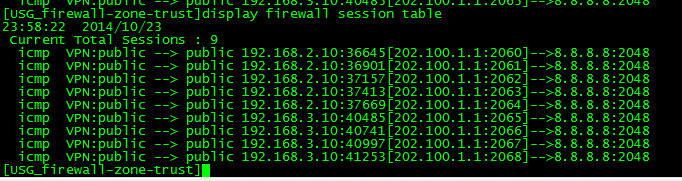

说明:可以看到获取地址没有任何问题,而且能够访问外网,在防火墙上面也有对应的表项产生,也明确看到了当访问外网的时候,转换成了出接口地址202.100.1.1出去,做PAT。

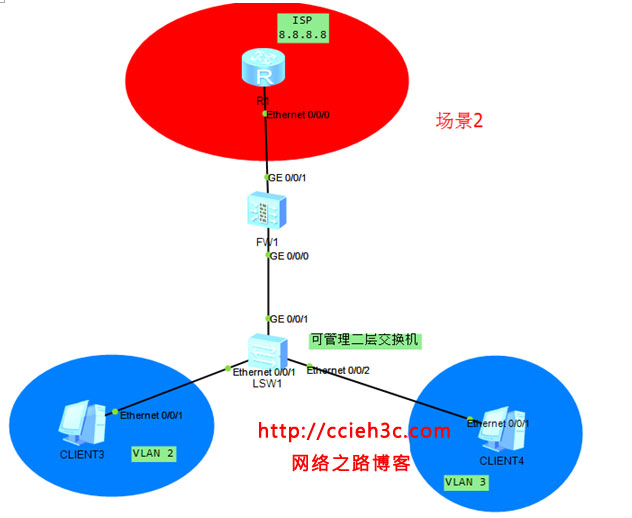

场景2

说明:场景2适合在一个小型办公网络内,但是有2~3个部门,需要划分VLAN跟不同网段,那么这时候防火墙上面就需要通过跟交换机一样配置trunk,然后起VLAN接口来作为网关,并且在接口下配置DHCP服务。

实现目标

1、二层交换机配置

2、防火墙配置改变

3、DHCP配置(基于接口形式)

4、策略与NAT配置上网

5、测试

1、二层交换机配置

创建VLAN

[HW-s2700]vlan batch 2 to 3

PC接口划入对应VLAN

[HW-s2700]int e0/0/1

[HW-s2700-Ethernet0/0/1]port link-type access

[HW-s2700-Ethernet0/0/1]port default vlan 2

[HW-s2700-Ethernet0/0/1]stp edged-port enable

[HW-s2700-Ethernet0/0/1]int e0/0/2

[HW-s2700-Ethernet0/0/2]port hybrid pvid vlan 3

[HW-s2700-Ethernet0/0/2]port hybrid untagged vlan 3

[HW-s2700-Ethernet0/0/2]stp edged-port enable

与防火墙对接接口配置为trunk

[HW-s2700-Ethernet0/0/2]int g0/0/1

[HW-s2700-GigabitEthernet0/0/1]port link-type trunk

[HW-s2700-GigabitEthernet0/0/1]port trunk allow-pass vlan 2 to 3

2、防火墙配置改变

创建VLAN

[HW-USG]vlan batch 2 to 3

切换至二层接口

[HW-USG]int g0/0/0

[HW-USG-GigabitEthernet0/0/0]portswitch

说明:这里必须把三层口的配置清空,比如IP地址等,才可以切换

[HW-USG-GigabitEthernet0/0/0]port link-type trunk

[HW-USG-GigabitEthernet0/0/0]port trunk permit vlan 2 to 3

说明:配置对接交换机的接口为trunk,并且放行VLAN 2与3通过,这里的配置与交换机有点区别,跟H3C一样。

三层VLAN接口配置

[HW-USG]int vlan 2

[HW-USG-Vlanif2]ip address 192.168.2.1 24

[HW-USG-Vlanif2]int vlan 3

[HW-USG-Vlanif3]ip add 192.168.3.1 24

容易忽略的一件事,加入Zone!说明,这里加入三层接口即可,二层不需要加入

[HW-USG]firewall zone trust

[HW-USG-zone-trust]add interface Vlanif 2

[HW-USG-zone-trust]add interface Vlanif 3

3、DHCP配置(基于接口形式)

[HW-USG]int vlan 2

[HW-USG-Vlanif2]dhcp select interface

[HW-USG-Vlanif2]dhcp server ip-range 192.168.2.10 192.168.2.200

[HW-USG-Vlanif2]dhcp server dns-list 114.114.114.114

[HW-USG-Vlanif2]dhcp server domain-name ccieh3c.taobao.com

[HW-USG-Vlanif2]dhcp server expired day 1

[HW-USG]int vlan 3

[HW-USG-Vlanif3]dhcp select interface

[HW-USG-Vlanif3]dhcp server ip-range 192.168.3.10 192.168.3.150

[HW-USG-Vlanif3]dhcp server dns-list 114.114.114.114

[HW-USG-Vlanif3]dhcp server domain-name ccieh3c.taobao.com

说明:这里基于接口的配置,与交换机有点区别,所以红色标记了下。

4、策略与NAT配置上网

策略配置,允许内网访问外网

[HW-USG]policy interzone trust untrust outbound

[HW-USG-policy-interzone-trust-untrust-outbound]policy 0

[HW-USG-policy-interzone-trust-untrust-outbound-0]policy source 192.168.2.0 mask 24

[HW-USG-policy-interzone-trust-untrust-outbound-0]policy source 192.168.3.0 mask 24

[HW-USG-policy-interzone-trust-untrust-outbound-0]action permit

NAT配置,让内网的地址通过外网接口地址形式访问外网.

[HW-USG]nat-policy interzone trust untrust outbound

[HW-USG-nat-policy-interzone-trust-untrust-outbound]policy 0

[HW-USG-nat-policy-interzone-trust-untrust-outbound-0]policy source 192.168.2.0 mask 24

[HW-USG-nat-policy-interzone-trust-untrust-outbound-0]policy source 192.168.3.0 mask 24

[HW-USG-nat-policy-interzone-trust-untrust-outbound-0]action source-nat

[HW-USG-nat-policy-interzone-trust-untrust-outbound-0]easy-ip g0/0/1

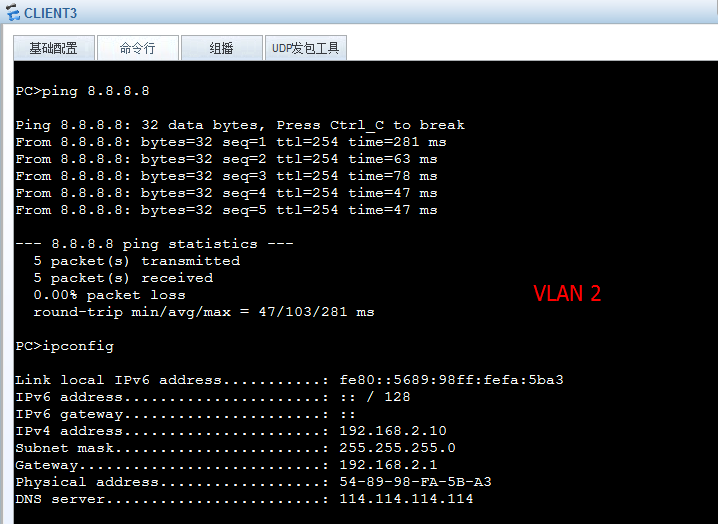

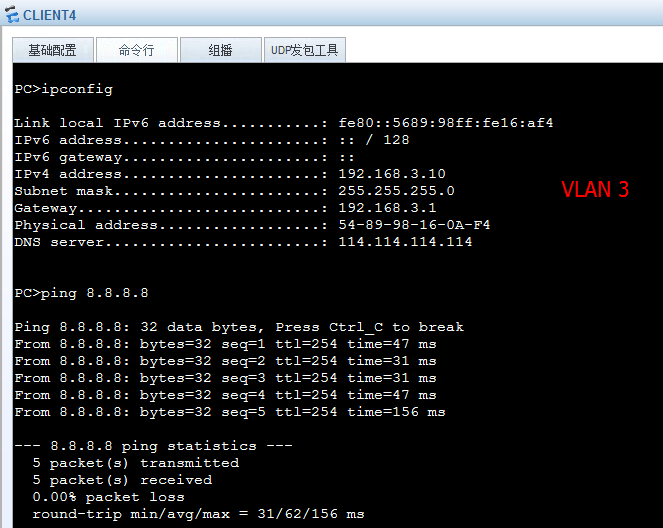

5、测试,

可以看到,接口地址能够获取,而且也能够访问外网,地址也正常转换了。

DHCP中继配置

USG只支持在接口下配置,而且配置方式有点不一样

ip relay address 192.168.1.1

dhcp select relay

说明:先指定地址,最后在接口下开启relay服务。

关于博客资源下载说明

(1)第一种是书籍PDF与视频类,全部放在博客分享,觉得对大家学习有帮助的博主会收集好、然后以博主的经验整理分类后排序好分享出来。

(2)第二种是技术性文章与视频,全部放在公众号(网络之路博客)/B站(网络之路Blog)发布,以博主原创为主,主要分享系列为主,由浅入深的带大家了解工作中常用到的一些网络技术,当然也会分享一些比较经典的案例。

(3)分享资源有涉及到您的利益以及版权问题,请联系博主,24小时候内删除。

学习视频系列(总有您想要的)

Book与实验手册(从初级到高级)

数通系列(路由交换 无线、防火墙VPN等)

实战系列(最贴近企业需求的案例)

想第一时间收到最新更新内容吗,点击获取~~~