【汇总】DHCP原理应用文档

说明

这次主要介绍Juniper防火墙上面对于DHCP的应用,这里主要针对SRX防火墙,方便后续朋友遇到了也知道如何配置,这里讲解用WEB跟命令行方式来配置。下一期在介绍Juniper另一款防火墙产品 ScreenOS的,虽然Juniper主推SRX了,但是NS在工作中还是很常见的。

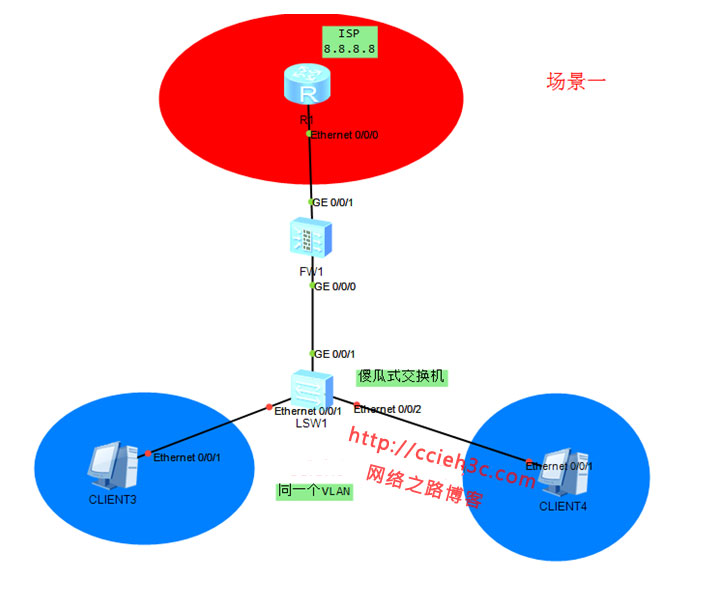

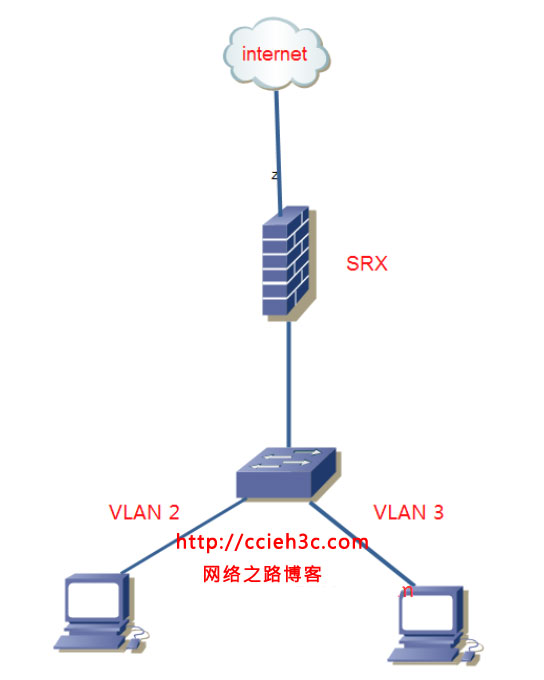

拓扑(SRX设备拓扑)

1、二层交换机初始化(划分VLAN,以及接口加入VLAN)

2、防火墙初始化

3、防火墙DHCP配置

4、防火墙策略+NAT配置(让客户端可以上网)

5、验证。

1、二层交换机初始化(划分VLAN,以及接口加入VLAN)

创建VLAN

[SW-2700]vlan batch 2 to 3

接口加入对应VLAN

[SW-2700]int e0/0/2

[SW-2700-Ethernet0/0/2]port link-type access

[SW-2700-Ethernet0/0/2]port default vlan 2

[SW-2700-Ethernet0/0/2]stp edged-port enable

[SW-2700]interface e0/0/3

[SW-2700-Ethernet0/0/3]port link-type access

[SW-2700-Ethernet0/0/3]port default vlan 3

[SW-2700-Ethernet0/0/3]stp edged-port enable

说明:交换机初始化配置,定义了2个VLAN,然后把对应的接口加入到VLAN。

Trunk接口配置

[SW-2700]interface e0/0/1

[SW-2700-Ethernet0/0/1]port link-type trunk

[SW-2700-Ethernet0/0/1]port trunk allow-pass vlan 2 to 3

2、防火墙初始化

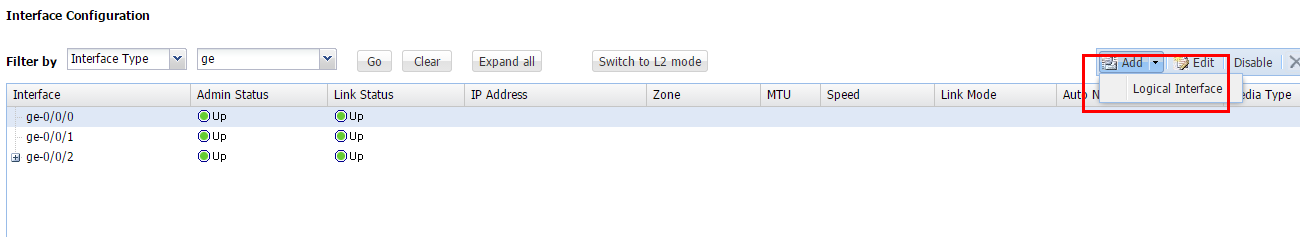

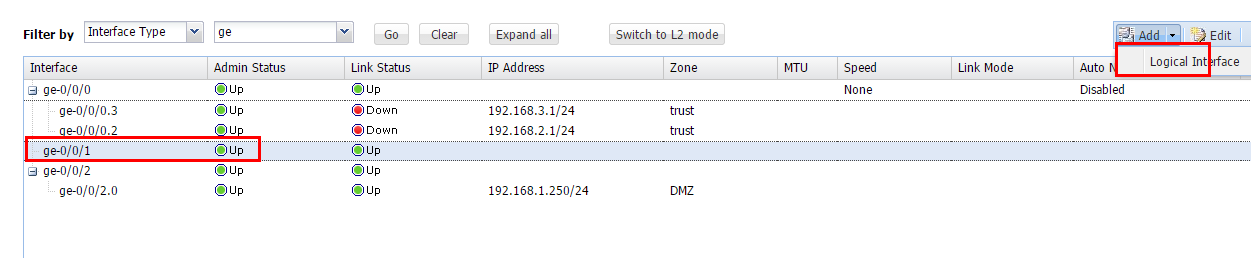

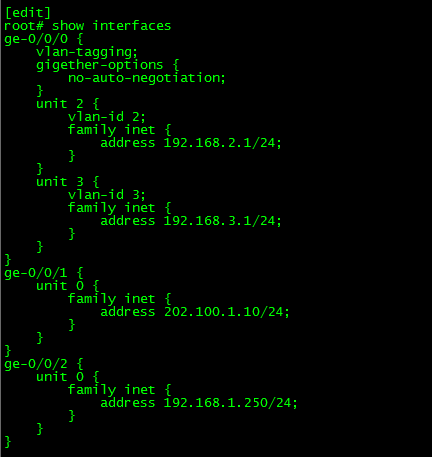

说明下接口,G0/0/0属于连接交换机的接口,这个由于是多个网段的,所以这里起VLAN-tag功能,支持多个网段,而G0/0/1则是外网接口,而G0/0/2则是作为管理接口,主要是做WEB管理用。

管理接口配置地址,并且加入Zone,打开WEB管理。

[edit]

srx-root# set interfaces ge-0/0/2.0 family inet address 192.168.1.250/24

[edit]

srx-root# edit security zones security-zone DMZ

[edit security zones security-zone DMZ]

srx-root# set interfaces ge-0/0/2.0 host-inbound-traffic system-services all

[edit]

srx-root# set system services web-management http interface ge-0/0/2.0

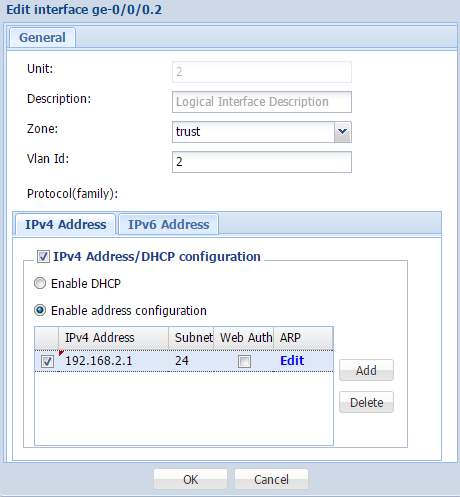

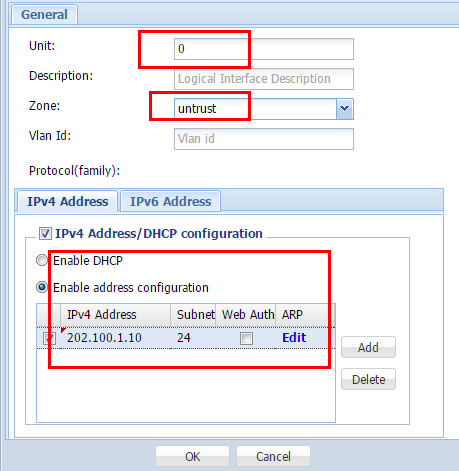

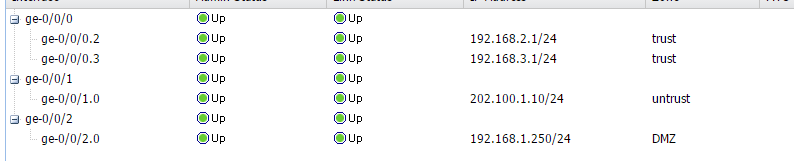

这里创建了2个子接口,对应VLAN 2与VLAN 3,作为网关,并且注意必须开启VLAN TAG功能。这里说下,unit可以随意定义的,而VLAN的话要对应下面VLAN用户的ID,比如VLAN2,那么VLANID就填写2,地址则是给下面客户端做网关用的。

这里定外网接口。

这时候初始化接口已经配置完成。

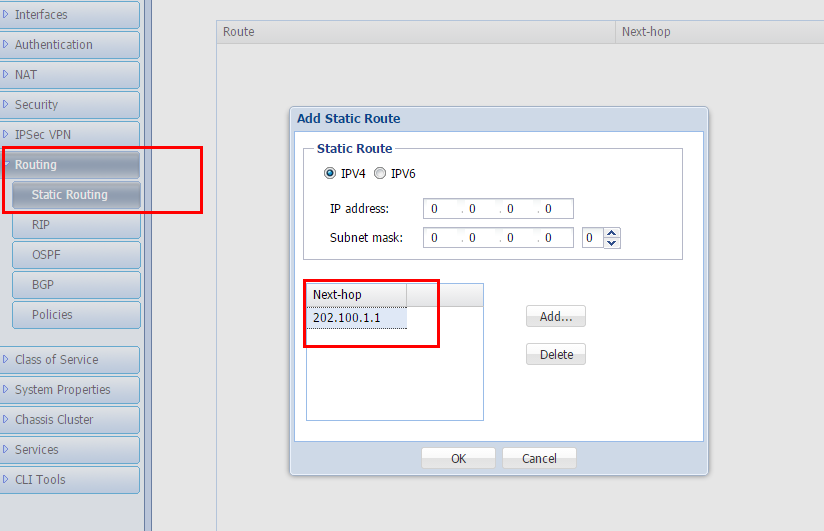

定义默认路由,后面可以访问Internet

这部分的命令行截图

接口配置部分

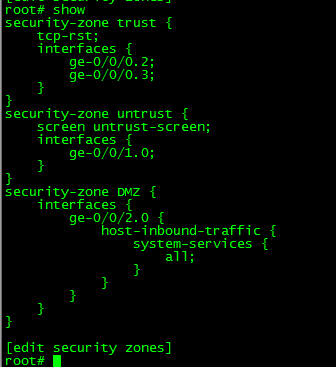

Zone部分的配置,接口加入Zone,放行对应的流量,这里虽然图形化里面可以直接加入Zone,但是不放行任何流量

路由部分配置

3、防火墙DHCP配置

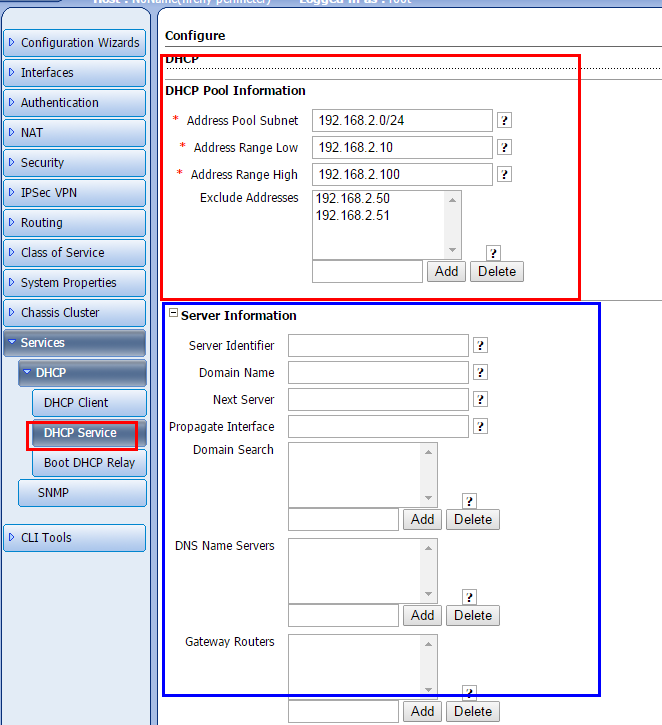

这里定义的是全局参数,比如Domain,DNS,网关(为VLAN 2与VLAN 3的网关),当然还可以定义租期,这个可以根据自己需求定义。

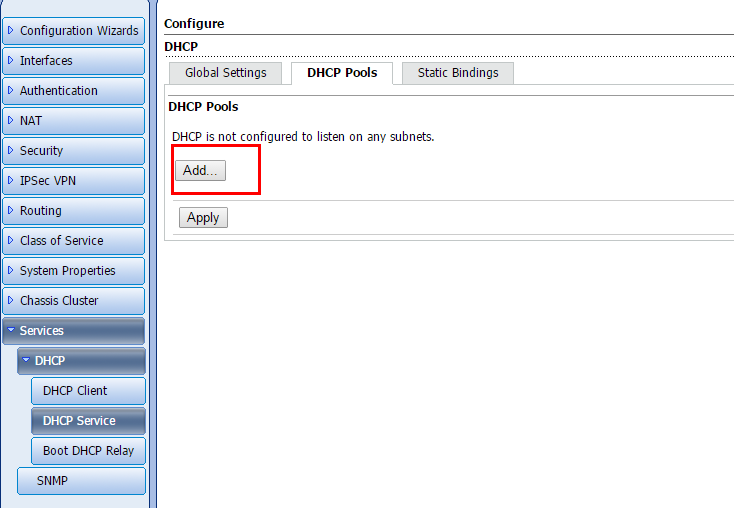

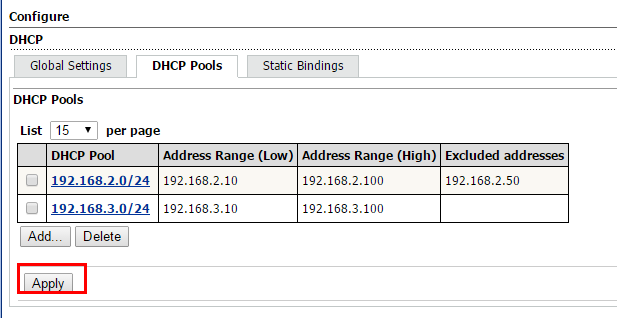

添加地址池

红色部分为添加地址池,而蓝色部分可以在某一个地址池内添加对应的网关、DNS、与其他信息,这个可以根据需求来,如果DNS跟Domain这些对所有部分都是统一的话,就不需要单独定义了,用全局的继承,如果是比如VLAN2的DNS与VLAN3的DNS不同,那么需要单独配置。

同样的配置方法配置2个地址池即可。

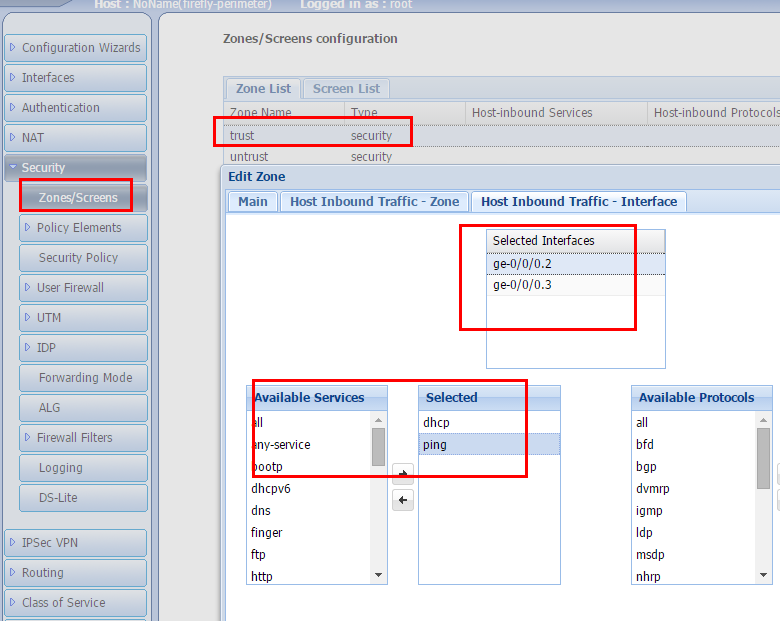

放行接口的DHCP流量

说明,在Zone下面,可以Trust,或者双击,然后把对应加入Zone的接口放行Ping 跟DHCP流量,或者是All也可以,根据需求放行对应流量。

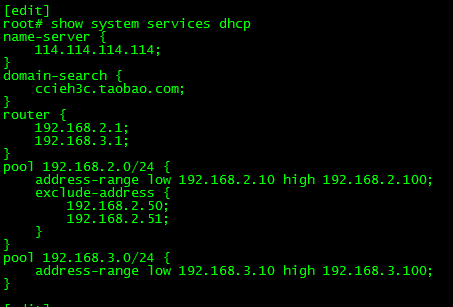

命令行配置

DHCP配置部分

这里DNS、Domain跟网关是全局定义的,然后2个地址池定义,当然也可以把参数定义在地址池内。

接口流量放行

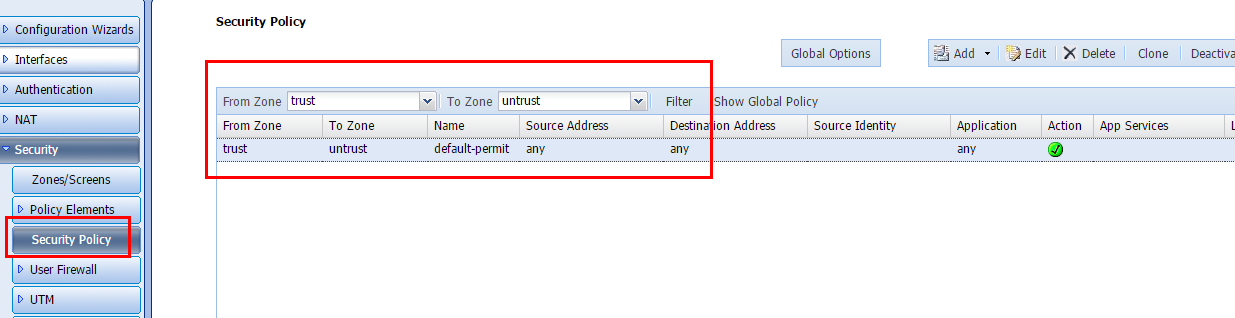

4、防火墙策略+NAT配置(让客户端可以上网)

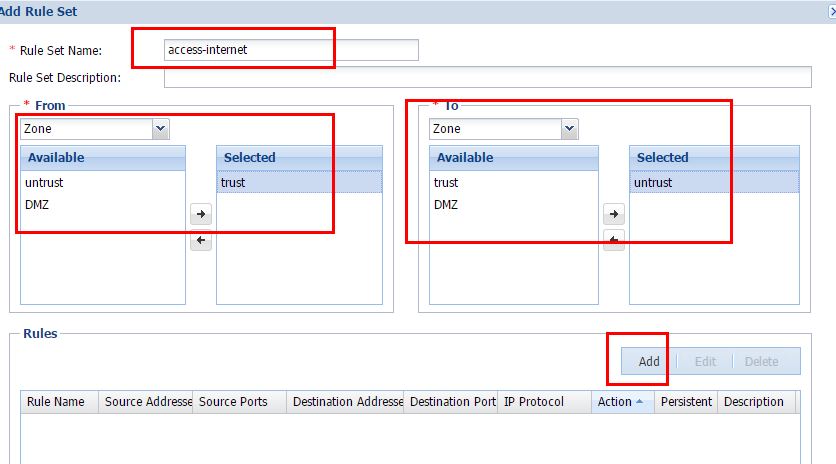

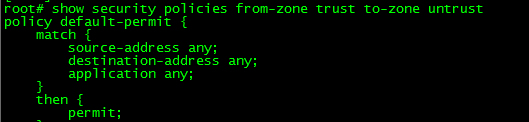

这里说明下,系统默认有一条默认的策略,就是Trust访问Untrust所有流量默认是放行的,所以不需要定义,如果没有的话,可以在这里Add一次即可。

添加NAT规则

这里定义Zone的方向,从trust来的,然后去Untrust的,然后在添加规则。

这里的意思是,允许192.168.2.0与3.0网段,访问任何网段的任意接口的时候 ,转换为出接口,也就是说从Trust来的192.168.2.0与3.0访问Untrust的任何流量,则转换为出接口公网地址访问。

最终提交配置。

这里就是策略与NAT的命令行配置。

5、验证。

由于在机架实验那边,不好连接PC测试,所以就用交换机开启DHCPClient来获取地址测试下。

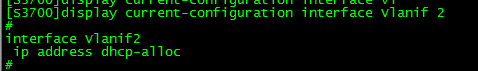

这里把交换机的VLAN2配置为DHCP地址获取,这里用的是一台37作为测试的,27是二层设备,所以用三层的来测试下效果更好。

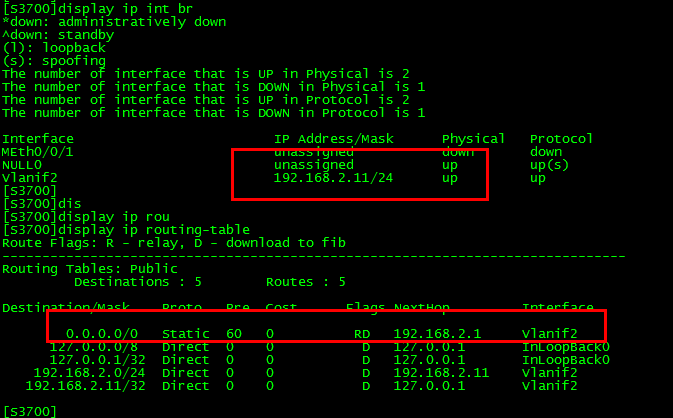

可以看到获取到了地址,以及默认网关。

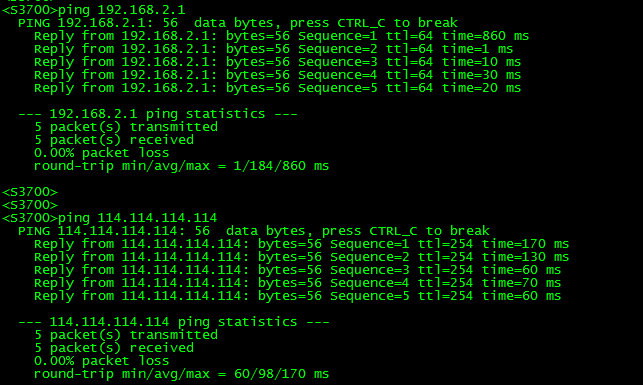

可以看到,访问网关,跟公网的地址没有任何问题

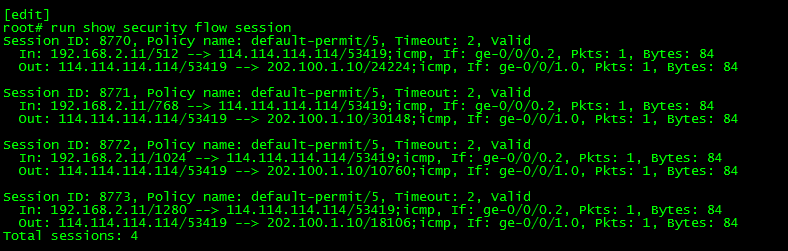

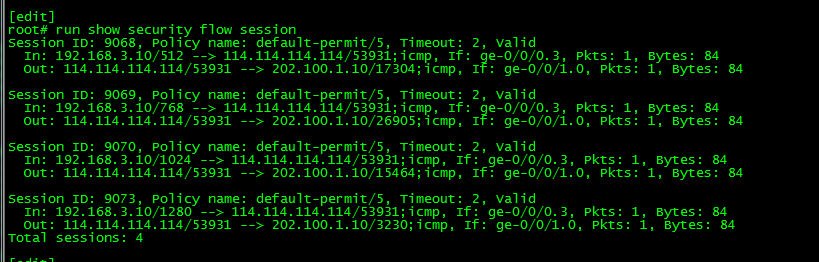

这里也有session出现。

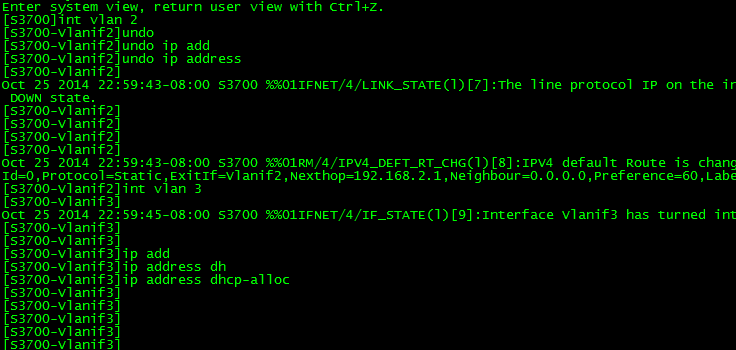

把VLAN 2的地址去掉,用到VLAN3上面。

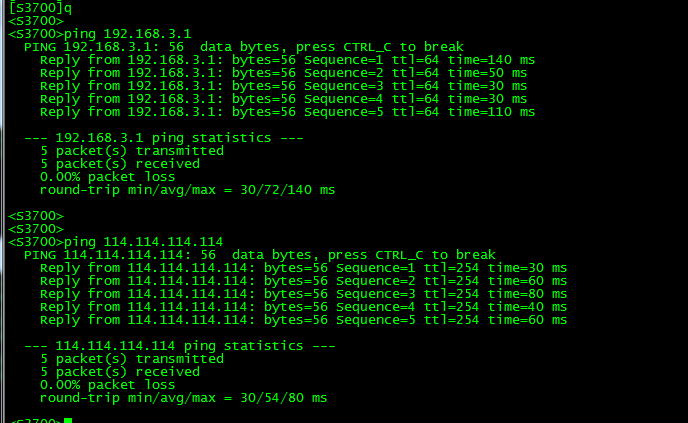

获取到了地址以及对应的默认路由。

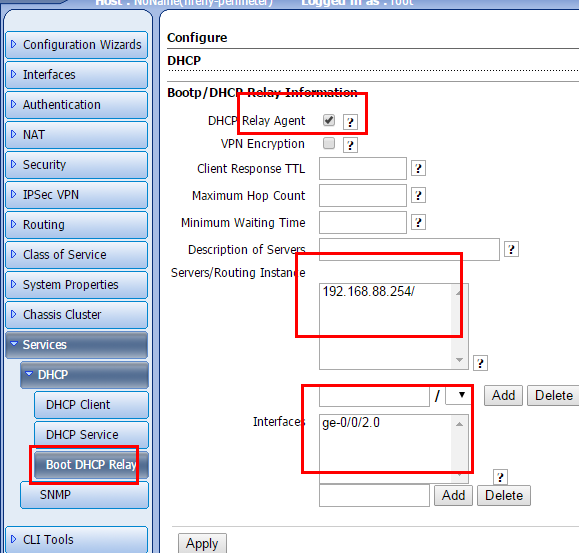

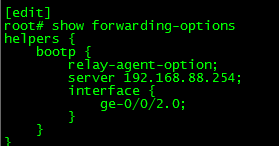

DHCP中继的配置

这里开启中继是必须的,然后告诉服务器在哪,然后接口定义。

关于博客资源下载说明

(1)第一种是书籍PDF与视频类,全部放在博客分享,觉得对大家学习有帮助的博主会收集好、然后以博主的经验整理分类后排序好分享出来。

(2)第二种是技术性文章与视频,全部放在公众号(网络之路博客)/B站(网络之路Blog)发布,以博主原创为主,主要分享系列为主,由浅入深的带大家了解工作中常用到的一些网络技术,当然也会分享一些比较经典的案例。

(3)分享资源有涉及到您的利益以及版权问题,请联系博主,24小时候内删除。

学习视频系列(总有您想要的)

Book与实验手册(从初级到高级)

数通系列(路由交换 无线、防火墙VPN等)

实战系列(最贴近企业需求的案例)

想第一时间收到最新更新内容吗,点击获取~~~